0x00 漏洞概述

CVE ID |

CVE-2020-1206 |

时 间 |

2020-06-12 |

类 型 |

II |

等 级 |

高危 |

远程利用 |

是 |

影响范围 |

|

0x01 漏洞详情

微软于周二发布了6月安全更新补丁,修复了129个漏洞。其中包括一个Windows SMBv3客户端/服务器信息泄漏漏洞(CVE-2020-1206),研究人员将其命名为SMBleed。该漏洞位于SMB的解压缩函数中,与 SMBGhost或EternalDarkness漏洞(CVE-2020-0796)位于同一函数中,攻击者利用该漏洞无需身份验证即可远程泄漏内核内存信息,如果与之前爆出的CVE-2020-0796漏洞结合,可以实现远程代码执行。

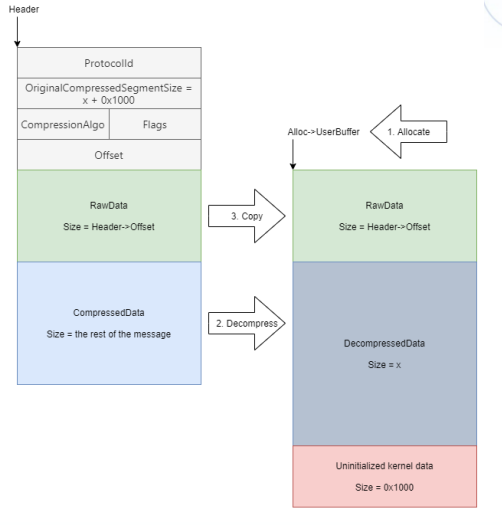

要利用针对服务器的漏洞,未经身份验证的攻击者可以将特制数据包发送到目标SMBv3服务器。要利用针对客户端的漏洞,未经身份验证的攻击者将需要配置恶意的SMBv3服务器,并说服用户连接到该服务器。由于SMB的解压缩函数Srv2DecompressData在处理发送给目标 SMBv3服务器消息请求时存在问题,从而使攻击者可以读取未初始化的内核内存并修改压缩功能。

关于漏洞利用的 PoC,参考链接如下:

SMBleed POC:。

SMBleed 与 SMBGhost 结合的 POC: OC。

0x02 影响范围

以下是CVE-2020-1206漏洞受影响的系统版本:Windows 10 Version 1909 for 32-bit Systems Windows 10 Version 1909 for x64-based Systems Windows 10 Version 1909 for ARM64-based Systems

Windows Server, version 1909 (Server Core installation)

Windows 10 Version 1903 for 32-bit Systems Windows 10 Version 1903 for x64-based Systems Windows 10 Version 1903 for ARM64-based Systems

Windows Server, version 1903 (Server Core installation) Windows 10 Version 2004 for ARM64-based Systems

Windows 10 Version 2004 for x64-based Systems Windows 10 Version 2004 for 32-bit Systems

Windows Server, version 2004 (Server Core installation)

0x03 处置建议

微 软 已 经 发 布 补 丁 更 新 , 下 载 链 接 :

禁用 SMBv3 压缩

您可以使用以下PowerShell命令禁用压缩功能,以阻止未经身份验证的攻击者利用SMBv3 服务器的漏洞。

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" DisableCompression -Type DWORD -Value 1 -Force

注意:

进行更改后,无需重启。

Windows或Windows Server尚未使用SMB压缩,并且禁用SMB压缩不会产生负面的性能影响。

你可以使用下面的PowerShell命令禁用该变通方法。

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" DisableCompression -Type DWORD -Value 0 -Force

注意:禁用此解决方法后,无需重启。

0x04

时间线

2020-06-09 微软更新漏洞补丁

2020-06-12 VSRC 发布漏洞通告